http://908456.zoqxoq1s.asia/9-kulfold/5230-mar-zajlik-a-digitalis-haboruk-elokeszitese#sigProId1a88ba625e

A titkosszolgálatok ma már nemcsak kémkednek, hanem meg akarják szerezni a világháló fölötti ellenőrzést és digitális háborúra készülnek.

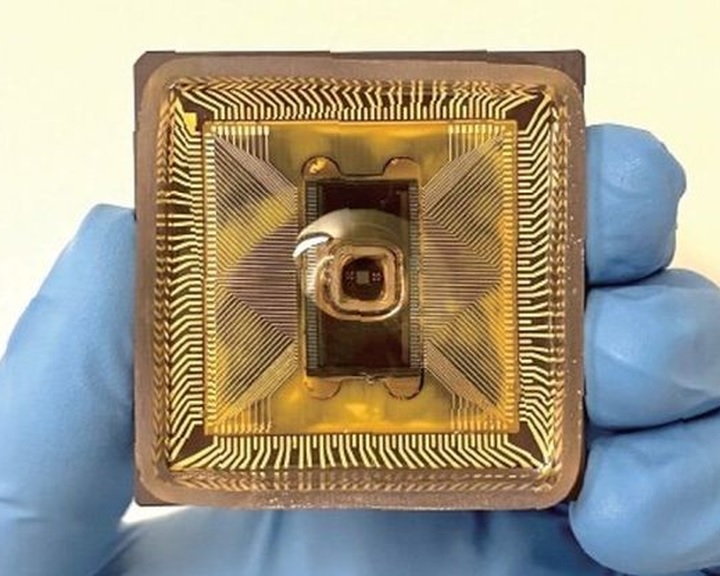

Normális esetben a gyakornokoknak impozáns életrajzot kell bemutatniuk ahhoz, hogy megkaphassanak egy állást. A Politerain vállalatnál az egyik elvárás, hogy olyan embereket keresnek, akik tönkretennének bizonyos dolgokat. A Politerain az Amerikai Egyesült Államok Nemzetbiztonsági Hivatalának (NSA) fedőcége, pontosabban annak számítógépes betörésekre specializált egységéé, amelynek neve TAO (Tailored Access Operations). A feladatok közé tartozik az idegen számítógépekbe való behatolás, azok manipulálása és tönkretétele. A Passionatepolka nevű program célja a hálózati kártyák kiiktatása, míg a Berserkr és a Barnfire keretében kiskapuval látják el a számítógépeket vagy központi adatokat törölnek. A TAO gyakornokai merevlemezeket is tönkretehetnek. A kiképzés lényege annak megtanulása, hogy miként gondolkodik egy támadó.

Az úgynevezett öt szem szövetség - amelynek tagjai angolszász országok: az USA, Nagy-Britannia, Kanada, Ausztrália és Új-Zéland - digitális kémei már nem csupán az online kommunikációt szeretnék ellenőrizni. Internetes csatákat terveznek, hogy megbéníthassák a számítógépes hálózatokat és az általuk vezérelt rendszereket (áram- és vízellátás, gyárak, repülőterek, pénzintézetek stb.). Ezek derültek ki a SPIEGEL által közölt dokumentumokból, amiket Edward Snowden gyűjtött össze korábban.

A digitális fegyverekkel az a legnagyobb probléma, hogy semmilyen nemzetközi konvenció nem vonatkozik rájuk, így pusztán az az elv érvényesül, hogy egy konfliktusban az erősebb fél győz. Az elmúlt években az USA hadserege, légiereje, haditengerészete és tengerészgyalogsága egyaránt létrehozta a saját kiberegységeit, de a vezető szerepet ezen a területen már régóta az NSA tölti be. Nem véletlenül lett az NSA igazgatója egyben az amerikai fegyveres erők kiberparancsnokságának vezetője is.

Az NSA egyik prezentációjában az a mondat szerepel, hogy a következő nagy konfliktus az interneten fog elkezdődni. A fegyverkezés pedig ennek szellemében zajlik. Az amerikai titkosszolgálatok titkos költségvetésében 2013-ban több mint egymilliárd dollárt különítettek el a számítógépes hálózatok elleni hadműveletek kategóriában a támadási potenciál erősítésére, a nem konvencionális megoldásokra pedig további 32 millió dollárt tettek félre.

Gyakorlatilag minden felhasználó célponttá válhat. A Facebookon zajló chatbeszélgetések feltörhetők és kimásolhatók, például az olyan programok segítségével, mint a Quantumdirk. A kényes adatok továbbítására pedig akár idegenek mobiltelefonjai is felhasználhatók átmenetileg. Ebben az információk megszerzésére irányuló gerillaháborúban gyakorlatilag alig lehet megkülönböztetni egymástól a polgári és a katonai célpontokat. A titkosszolgálatok kiadták a "plausible deniability" irányelvet, ami azt jelenti, hogy a támadások úgy kell végrehajtani, hogy letagadhatók legyenek és az akciókat ne lehessen bizonyítani sem.

A Querty nevű kémprogram képes titokban a célszemély számítógépében minden bejegyzést feljegyezni. A Querty egy régi, nem különösebben rafinált billentyűleütés-figyelő. Vannak arra való utalások, hogy a szoftver része a Warriorpride projektnek, amelyet többek között az iPhone készülékbe való betörésekhez is felhasználtak. A nyilvánosságra hozott dokumentumokban megtalálható a Querty forráskódjának egy példánya.

A tengerentúli intézmények gyakori célpontok, rengeteg dolgot loptak el az amerikaiaktól. Volt olyan év, amikor több mint 30 000 akciót hajtottak végre a különböző elkövetők csak az amerikai védelmi minisztérium ellen és több mint 1600 számítógépet törtek fel. A kár, illetve a javítások költsége elérte a több mint százmillió dollárt. Az érintett katonai technológiák és adatok között voltak a légi utántöltések időpontjai, a katonai logisztikai tervezőrendszer, a haditengerészet rakétanavigációs rendszerei, továbbá a rakétavédelemre és az atom-tengeralattjárókra vonatkozó információk, valamint más titkos védelmi projektek.

A Tutelage rendszer gondoskodik a támadások automatikus felismeréséről és arról, hogy azok sose érhessék el a céljukat. De a Tutelage alkalmas arra is, hogy az Anonymous által végrehajtott akciók esetén felismerje a számítógépek IP-címeit és azokat blokkolja. Népszerű a polgári számítógépek felhasználása DoS-támadások végrehajtására, például cégek megzsarolására, illetve a hálózataik megbénítására. A Quantumbot és a Defiantwarrior program keretében ezeket a fertőzött PC-ket az NSA részben a saját céljaira használja fel. Gyakorlatilag semmit sem sejtő felhasználókat alkalmaznak emberi védőpajzsokként, hogy így védjék a saját műveleteket. Az ROC fegyvertárában szerepel a VoIP-beszélgetések vágását lehetővé tévő Hammerchant és a távolról becsempészett kártevőket új funkciókkal ellátó Foxacid is.

Az NSA fő egységéhez tartoznak azok a nők és férfiak, akik S321 kódnév alatt az úgynevezett Távirányítású Műveletek Központjában (ROC) dolgoznak. Az egység eleinte csak egy csapat hackerből állt, akik "spontán improvizáltak". A mottó ugyanakkor már 2005 nyara, az ROC csapat megerősítése, előtt is az volt, hogy "A te adataid a mi adataink, a te eszközöd a mi eszközünk."

A Transgression nevű részleg feladata a kibertámadások felderítése és elemzése, adott esetben pedig hozzáférhet a konkurens titkosszolgálatok anyagaihoz is. A munkatársak több éves tapasztalatokat hasznosítanak és olyan adatbázisokhoz férhetnek hozzá, amelyekben a kártevőket és a más államok támadási hullámaira vonatkozó információkat rendszereznek, illetve tárolnak. Már 2009-ben az volt a mottó, hogy el kell lopni más titkosszolgálatok eszközeit, tudását és eredményeit. Minden olyan ország célpontnak számít, amely nem tagja az öt szem szövetségének. Számos esetben sikerült visszakövetni például Kínába a támadókat, majd feltörni a rendszereiket. Gyakran előfordult, hogy a támadókat támadták és egyszer pedig egy magas rangú kínai katonatiszt számítógépét sikerült feltörni, megszerezve kínai kártevők forráskódjait, valamint tervezett amerikai és más kormányzati célpontok listáját.

Forrás: sg.hu Kattintson ide...